クラウドサービスの普及とリモートワークの一般化により、従来の境界型セキュリティだけでは企業システムを守りきれない時代になりました。「社内ネットワークは安全」という前提を捨て、すべてのアクセスを検証する『ゼロトラスト』の考え方が注目されています。

本記事では、ゼロトラストネットワークの基本概念から実装アプローチまでを解説し、変化する脅威に対応する新しいセキュリティモデルへの移行を支援します。

1.ゼロトラストネットワークとは何か

ゼロトラストは信頼ゼロを意味し、「社内ネットワークだから安全」という従来の考え方を根本から覆すセキュリティ哲学です。すべてのアクセス要求に対して、それが社内からのものであっても、常に検証を行う「決して信頼せず、常に検証する」という原則が核心です。クラウドサービスの普及、モバイルワークの増加、サイバー攻撃の高度化により、近年急速に注目を集めています。

1-1. ゼロトラストの基本原則

ゼロトラストネットワークを支える基本的な考え方はシンプルですが、従来のセキュリティ思想からは大きなパラダイムシフトを要求します。「決して信頼せず、常に検証する」が基本原則であり、社内も社外も区別せず、すべてのトラフィックを潜在的な脅威として扱います。ユーザーやデバイスに与える権限は業務に必要な最小限のものに制限し、一度認証された後も継続的な監視と再検証を行います。

1-2. 従来の境界型セキュリティモデルとの違い

従来のセキュリティモデルは「城壁と堀」の概念に似ており、外部から内部への侵入を防ぐことに主眼が置かれていました。一方、ゼロトラストは根本的に異なるアプローチを取ります。

| 従来の境界型セキュリティ | ゼロトラストモデル |

|---|---|

| 内部ネットワークを信頼する | すべてを信頼しない |

| 境界防御に重点を置く | 認証と認可に重点を置く |

| 一度認証すれば内部リソースにアクセス可能 | アクセスごとに継続的に検証 |

| 物理的な場所に基づく信頼性 | アイデンティティに基づく信頼性 |

境界型セキュリティモデルは、ファイアウォールやVPNなどによって内部と外部を区別し、内部を「信頼されたゾーン」として扱います。しかし、一度内部に侵入されると、攻撃者は自由に内部を移動できる脆弱性があります。

ゼロトラストモデルでは、内部と外部の区別を廃し、すべてのネットワークを「信頼できないゾーン」として扱います。すべてのアクセスは、ユーザーのアイデンティティ、デバイスの健全性、アクセスの文脈などに基づいて評価されます。

1-3. なぜ今ゼロトラストが必要なのか

ビジネス環境の急速な変化により、従来の境界型セキュリティモデルでは対応しきれない課題が増えています。

クラウド環境の拡大によりデータとアプリケーションが企業の物理的境界外に存在するようになり、リモートワークの一般化により社員はさまざまな場所からデータにアクセスするようになりました。また、IoTデバイスの増加により企業ネットワークに接続されるデバイスの種類と数が爆発的に増え、管理とセキュリティの複雑さが増しています。さらに、標的型攻撃や内部脅威、ラテラルムーブメント(侵入後の横方向への移動)などの高度な攻撃手法に対して、境界防御だけでは不十分になっています。

こうした環境変化に対応するために、場所や境界に依存しない、アイデンティティとコンテキストに基づくセキュリティモデルであるゼロトラストへの移行が急務となっています。

2.ゼロトラストネットワークの効果

ゼロトラストの考え方を導入することで、組織はさまざまな効果を得ることができます。従来の境界型セキュリティと比較して、より強固なセキュリティ体制の構築から業務効率の向上まで、幅広いメリットがあります。

2-1. セキュリティレベルの向上

ゼロトラストの導入により、内部脅威への対応が強化されます。内部と外部を区別しないため、内部脅威(不満を持つ従業員や侵害されたアカウントなど)に対しても同様のセキュリティ対策が適用されます。また、マイクロセグメンテーションにより攻撃者が侵入後に横方向に移動できる範囲が制限され、潜在的な被害を最小限に抑えられます。「誰が」「何に」「どのような条件で」アクセスするかを細かく制御できるため、より精密なセキュリティ対策が可能になり、すべてのアクセスを検証するという原則により未パッチの脆弱性などを悪用した攻撃のリスクを軽減できます。

2-2. クラウド活用の促進と業務効率化

ゼロトラストは「ネットワークの場所」に依存しないセキュリティモデルであるため、クラウドサービスの安全な活用とリモートワークの促進に貢献します。社内外のアクセスを同等に扱うため、リモートワークやBYOD(個人所有デバイスの業務利用)などの柔軟な働き方を安全に実現できます。SaaSやIaaSなどのクラウドサービスを安全に統合し、活用できるセキュリティフレームワークを提供し、適切に設計されたゼロトラストモデルでは、シームレスな認証と認可のプロセスによりユーザーの利便性を損なうことなくセキュリティを強化できます。

2-3. クラウド活用の促進と業務効率化

ゼロトラストは、さまざまな規制やコンプライアンス要件への対応を支援します。GDPR(欧州一般データ保護規則)への対応では、個人データへのアクセス管理と監査証跡の提供によりGDPRの「アカウンタビリティ原則」に対応できます。また、PCI DSS(クレジットカード業界のセキュリティ基準)では、カード情報環境のセグメンテーションとアクセス制御の強化を実現します。すべてのアクセスと活動が記録されるため、「誰が」「いつ」「どのデータに」アクセスしたかを正確に把握できる監査証跡の強化にも貢献します。

2-4. インシデント対応力の強化

継続的な監視と異常検知により、セキュリティインシデントへの対応能力が向上します。通常のパターンから逸脱した「異常な振る舞い」を早期に検出できるため、インシデントの初期段階で対応が可能になります。また、マイクロセグメンテーションにより侵害の影響範囲を限定し、被害の拡大を防止できます。さらに、ネットワーク全体の活動が監視されるため、インシデント発生時の原因特定と対応が迅速化します。

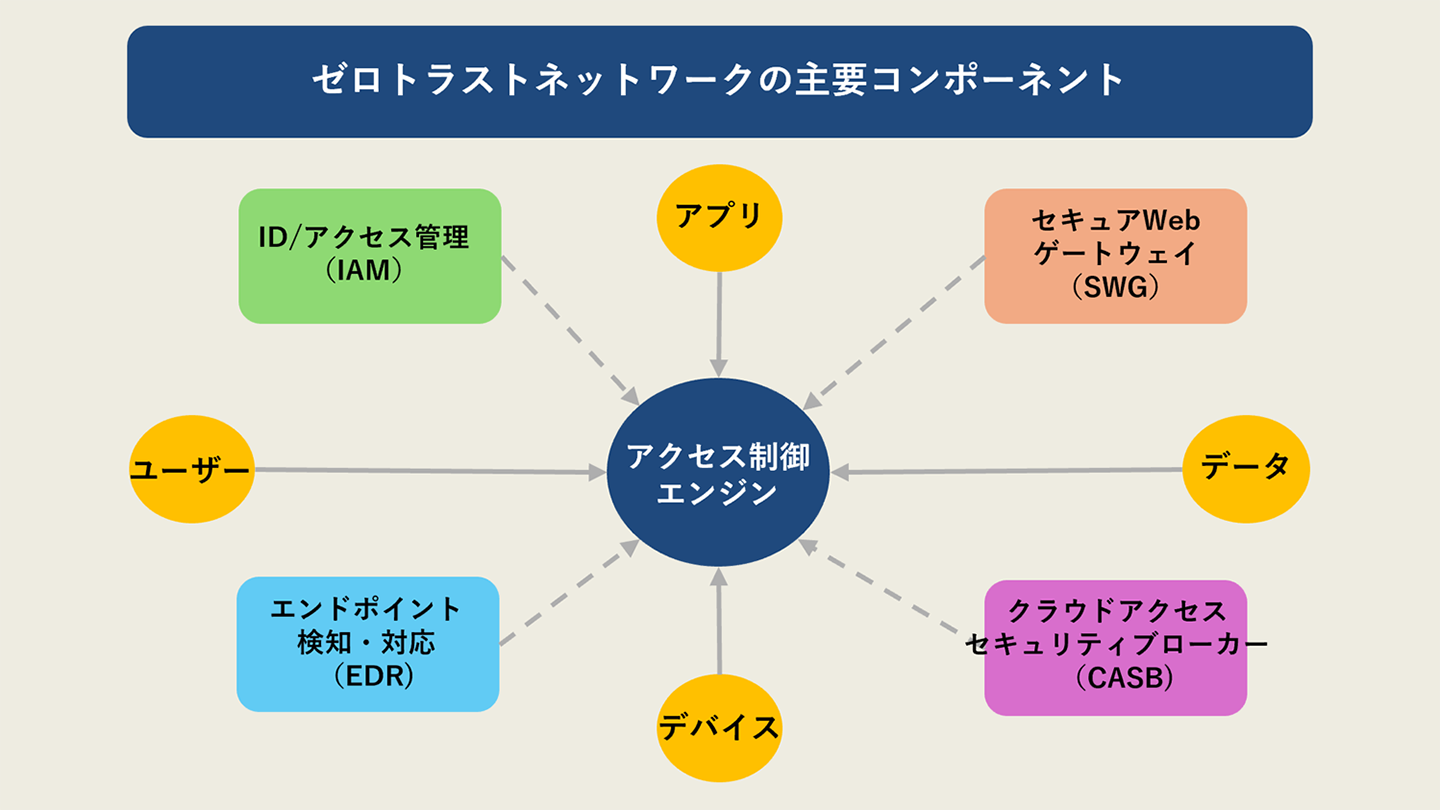

3.ゼロトラストネットワークの主要コンポーネント

ゼロトラストを実現するには複数の技術要素を組み合わせる必要があります。各コンポーネントが「誰が」「どこから」「何に」「どのように」アクセスするかを検証し、連携して動作することが重要です。単一の製品だけではなく、統合的なエコシステムとして機能させることがゼロトラスト実現の鍵となります。

3-1. ID・アクセス管理(IAM)

IAMは、ゼロトラストの基盤となる重要なコンポーネントで、「誰が」アクセスするかの検証を担います。パスワードに加えて、多要素認証(MFA)や生体認証などの強力な認証手段を提供し、ユーザーの入社から退職までのアイデンティティとアクセス権の管理を自動化します。管理者権限などの特権アカウントに対する厳格な制御と監視を行う特権アクセス管理(PAM)や、複数のアプリケーションやサービスへの統一的なアクセス認証を提供し、利便性とセキュリティのバランスを取るシングルサインオン(SSO)も重要な機能です。

3-2. セキュアWebゲートウェイ(SWG)

SWGは、ウェブトラフィックを検査し、悪意のあるウェブサイトやコンテンツへのアクセスを制御します。アクセス先のURLをリアルタイムで評価し安全性を確認するURL評価や、企業ポリシーに基づいてアクセス可能なウェブコンテンツを制御するコンテンツフィルタリング機能を提供します。また、ウェブトラフィックに潜むマルウェアをリアルタイムで検出しブロックするマルウェア検知や、暗号化された通信内容を検査し隠されたリスクを発見するSSL/TLS検査も含まれます。

3-3. エンドポイント検知・対応(EDR)

EDRは、エンドポイント(PC、モバイルデバイスなど)のセキュリティを管理し、「どのデバイスから」のアクセスを制御します。アクセスを許可する前に、デバイスが組織のセキュリティ基準を満たしているかを確認するデバイスの健全性評価や、通常の活動パターンと異なる不審な振る舞いを検知する振る舞い分析機能を提供します。検出された脅威に対して隔離やプロセス停止などの自動対応を行う機能や、脆弱性を減らすためにデバイスの更新状況を監視・管理するパッチ管理機能も含まれます。

3-4. クラウドアクセスセキュリティブローカー(CASB)

CASBは、クラウドサービスの利用を可視化し、制御する役割を果たします。組織内で利用されているクラウドサービスを把握し「シャドーIT」を特定するクラウドサービスの利用可視化や、クラウドサービス上の機密データを分類し適切な保護策を適用するデータ保護機能を提供します。クラウドサービスへのアクセスを制御し許可されたユーザーだけがアクセスできるようにするアクセス制御や、クラウドサービスの利用が組織のポリシーや規制に準拠していることを確認するコンプライアンス確保機能も含まれます。

これらのコンポーネントは、連携して動作することで、包括的なゼロトラストアーキテクチャを構成します。各コンポーネントから得られるデータを集約し、分析することで、アクセス制御の決定をより正確に行うことができます。

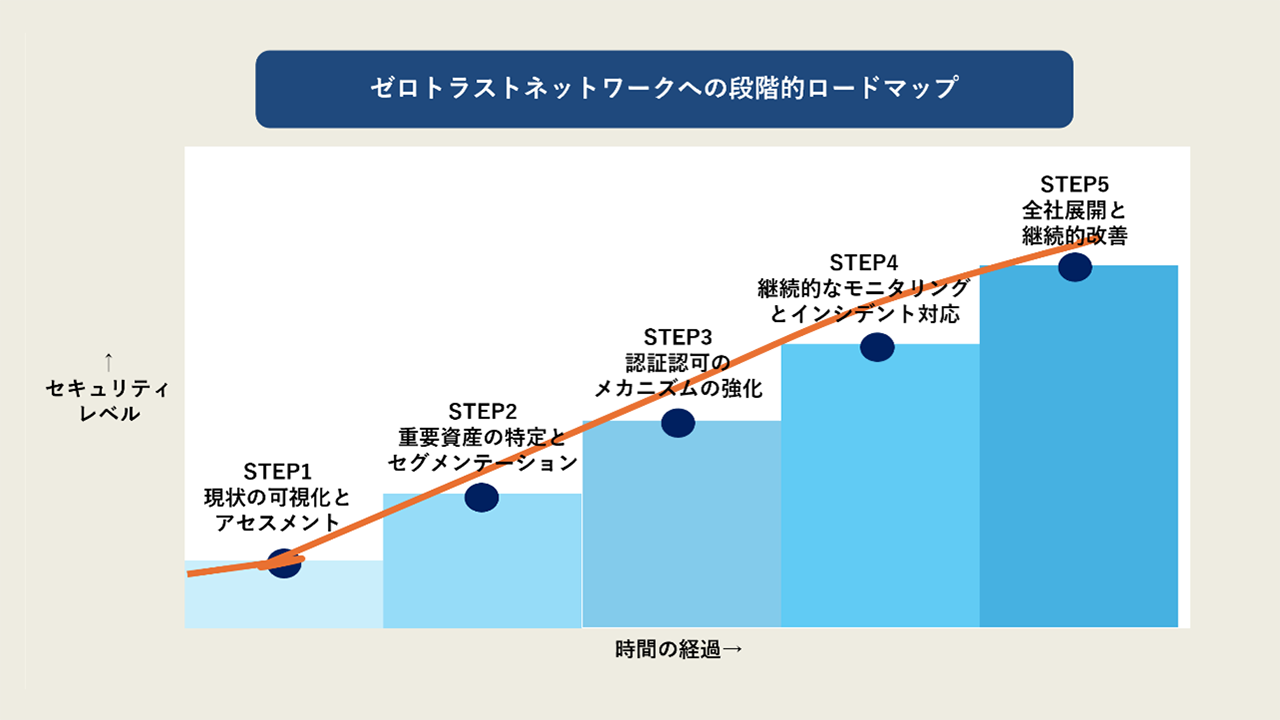

4.ゼロトラストネットワークへの移行ステップ

ゼロトラストへの移行は段階的に進める必要があります。既存のインフラを活かしながら、重要な資産から順に保護を強化していくアプローチが効果的です。技術導入だけでなく、「常に検証する」文化の醸成も重要な要素となります。

4-1. 現状の可視化とアセスメント

ゼロトラストへの移行の第一歩は、現状を正確に把握することから始まります。「見えないものは守れない」という原則に基づき、ネットワーク全体の可視性を確保することが重要です。保護すべきデータ、アプリケーション、サービスを特定し分類する資産の棚卸しや、誰がどのリソースにどのような方法でアクセスしているかを理解するアクセスパターンの把握を行います。現在のセキュリティ対策の強みと弱みを評価しギャップを特定する既存のセキュリティ対策の評価や、各資産のビジネス価値とリスクを評価し優先順位を決定するリスク評価も重要です。

NTTビズリンクが提供する総合監視ツール「マルモ」は、こうした可視化のプロセスを支援します。マルモはネットワーク全体の品質とトラフィックやリアルタイムの通信アプリの可視化、問題発生時の迅速な原因特定、継続的な品質モニタリングなどの機能を提供し、ゼロトラスト環境の運用を効率化します。

4-2. 重要資産の特定とセグメンテーション

特に重要なデータとアプリケーションを特定し、保護を強化します。機密性、完全性、可用性に基づいてデータを分類し優先度を設定するデータの分類や、ネットワークを小さなセグメントに分割しセグメント間の通信を制限することで攻撃者の横方向の移動を防止するマイクロセグメンテーションを実施します。また、「誰が」「何に」「どのような条件で」アクセスできるかを定義したアクセス制御ポリシーを策定します。

4-3. 認証・認可メカニズムの強化

ユーザーとデバイスの認証・認可プロセスを強化します。重要なシステムへのアクセスには、パスワードだけでなく追加の認証要素を要求する多要素認証(MFA)を導入し、ユーザーの場所、時間、デバイスの健全性などのコンテキスト情報に基づいてアクセス制御の決定を行うコンテキストベース認証を実装します。一度の認証で永続的なアクセス権を与えるのではなく定期的に再認証を要求する継続的な認証や、アクセス要求のリスクをリアルタイムで評価しリスクレベルに応じた認証要件を適用する適応型リスク評価も導入します。

4-4. 継続的なモニタリングとインシデント対応

ゼロトラストモデルでは、継続的な監視と迅速なインシデント対応が不可欠です。ネットワーク、エンドポイント、クラウドサービスなどすべての領域からのログとイベントを集約し分析する統合監視システムを導入し、機械学習などの技術を活用して通常の活動パターンから逸脱した異常を検出する異常検知メカニズムを構築します。また、ゼロトラスト環境に適したインシデント対応プロセスを整備し、セキュリティ対策の有効性を定期的に評価し改善していくサイクルを確立します。

ゼロトラストは「導入して終わり」ではなく、継続的な改善が必要なプロセスです。環境の変化や新たな脅威に対応して、常にセキュリティ態勢を進化させていく必要があります。

5.ゼロトラストネットワーク導入の課題と対策

ゼロトラスト導入には技術的・組織的な課題があります。ここでは、主な課題とその効果的な対策アプローチを解説します。

5-1. レガシーシステム対応の課題と解決策

多くの組織では長年かけて構築した既存システムが稼働しており、それらをすべてゼロトラスト対応に入れ替えることは現実的ではありません。レガシーシステムはモダンな認証・認可メカニズムに対応していないことが多く、システム更新が困難または不可能な場合があります。また、置き換えには多大なコストと時間がかかるという課題があります。

これらの課題に対しては、既存の境界型セキュリティとゼロトラストを併用し段階的に移行するハイブリッドアプローチや、レガシーシステムの前にプロキシを配置しアクセス制御や監視機能を提供するプロキシベースの保護が有効です。また、レガシーシステムを特定のセグメントに隔離しアクセスを厳格に制限する隔離と制限のアプローチも効果的です。

5-2. セキュリティと利便性のバランス確保

厳格なセキュリティ対策はユーザー体験を損ない、結果として回避行動を招くリスクがあります。過度のセキュリティ対策はユーザーの生産性を低下させる可能性があり、ユーザーがセキュリティ対策を回避する行動をとるリスクがあります。セキュリティと利便性のバランスを見つけるのが難しいという課題があります。

これに対しては、複数のアプリケーションに対して一度の認証で済むようにするシングルサインオン(SSO)の活用や、リスクレベルに応じて認証要件を調整し低リスク状況では簡易な認証を許可するコンテキストベース認証が有効です。また、ユーザーのフィードバックを収集しながら徐々にセキュリティ対策を強化する段階的な実装や、セキュリティ対策の必要性と適切な使用方法を教育するユーザー教育の強化も重要です。

5-3. ネットワーク可視性の欠如と包括的監視の実現

多くの組織ではネットワークの完全な可視性が欠如しており、「何が、どこにあり、どうアクセスされているか」を正確に把握できていないことが大きな課題です。分散したシステムとクラウドサービスを含む全体像の把握が困難で、異常の検出と対応が遅れる可能性があります。また、セキュリティインシデントの影響範囲の特定が難しいという課題もあります。

これらの課題には、オンプレミス環境からクラウドまでを一元的に監視するシステムを導入する統合監視プラットフォームの導入や、さまざまなソースからのログを集約し相関分析するログ集約と分析の強化が有効です。また、通常のアクセスパターンからの逸脱を検知する振る舞い分析の活用も効果的です。

NTTビズリンクが提供する総合監視ソリューション「 マルモ 」は、社内システムからクラウドまでのトラフィックを可視化し、ゼロトラスト環境下でも「誰が、何に、どのようにアクセスしているか」を把握する基盤となります。マルモによる統合監視は、正常状態のベースラインを確立し、異常を早期に検知する機能を提供します。

5-4. コスト管理と投資対効果

包括的なゼロトラスト環境の構築には相応の投資が必要です。初期導入コストが高額になる可能性があり、投資対効果(ROI)の測定が難しいという課題があります。また、経営層の承認を得るためのビジネスケースの構築が必要です。

これに対しては、重要度の高い領域から順に実装しコストを分散させる段階的な導入計画や、最もリスクの高い資産に対して優先的に投資するリスクベースのアプローチが有効です。また、潜在的なセキュリティ侵害のコストと比較した投資対効果を示すセキュリティインシデント削減による投資回収や、生産性向上やコンプライアンス対応強化などの間接的なメリットも含めて評価するゼロトラストの副次的効果の評価も重要です。

6.ゼロトラストネットワーク実装例と効果

近年、さまざまな業種や規模の組織でゼロトラストネットワークは実装されています。ここではデジタル庁が公開している国内の企業におけるゼロトラスト導入事例を紹介します。

以下「(参考資料1)民間企業におけるゼロトラスト導入事例」(デジタル庁)( https://www.digital.go.jp/assets/contents/node/basic_page/field_ref_resources/5805a275-3e16-4296-8a94-6557b58c6a4c/dd52a824/20231124_meeting_network_casestudie_03.pdf )をもとに、NTTビズリンク株式会社で作成しています。

6-1. 製造業での実装例

ある製造業では、サイバー攻撃によりサーバがランサムウェアに感染するという事態を経験しました。攻撃者はVPN機器の脆弱性を突いて内部に侵入し、認証情報を取得して複数のサーバから機密情報を盗み出した上でランサムウェアを実行するという被害が発生しました。この事態を受けて同社は、ゼロトラストアーキテクチャに基づく包括的なセキュリティ対策を実施しました。

具体的には、多要素認証の徹底導入、ネットワークセグメントの構成見直しと内部ファイアウォールの設置、EDRとSOCの導入による監視強化、不審な通信をブロックするURLフィルタリングの導入などです。これらの対策により、内部侵入のリスクを大幅に低減し、万が一侵入された場合でも被害の拡大を防止できる体制を構築しています。

6-2. 金融機関での実装例

ある金融機関では、リスト型攻撃により顧客の口座に不正ログインが発生し、不正な出金や有価証券売却といった被害が発生しました。この事態を受けて、ゼロトラストの考え方に基づくセキュリティ対策を導入しました。

具体的な対策としては、ログインや出金指示などの重要操作に対する多要素認証の実装、顧客への通知機能の強化(ログイン、出金指示、住所変更などの操作時にメール通知)、リスクベースの認証(通常と異なる場所や端末からのアクセスに対する追加認証)などです。これらの対策により、仮に認証情報が漏洩した場合でも、不正操作を防止できる多層防御を実現しています。また、異常な操作の早期検知により、被害の拡大を防止する体制が整備されました。

このような実装例から分かるように、ゼロトラストは「すべて信頼しない」という原則に基づき、多層的な防御策を組み合わせることで、サイバー攻撃のリスクを大幅に低減できます。特に従来の境界型セキュリティでは対応困難だった内部からの攻撃や、認証情報の漏洩によるなりすまし攻撃に対して効果を発揮します。

7.まとめ:ゼロトラストはプロセスであり、ゴールではない

ゼロトラストネットワークの導入は一度きりのプロジェクトではなく、継続的な改善プロセスです。「完全なゼロトラスト」を目指すのではなく、段階的にセキュリティレベルを向上させていく考え方が重要です。

ゼロトラストの基本原則「Never trust, always verify(決して信頼せず、常に検証する)」を実現するには、まず何が起きているかを把握することが不可欠です。NTTビズリンクの「マルモ」は、ゼロトラスト環境の基盤となる包括的な監視体制を構築するソリューションです。マルモによる統合監視は、従来の境界型セキュリティからゼロトラストへの移行期においても、そして完全なゼロトラスト環境においても、セキュリティ運用の基盤となります。

セキュリティ戦略の進化に合わせた監視体制の構築について、詳細な情報や具体的な導入サポートについては、NTTビズリンクにお問い合わせください。